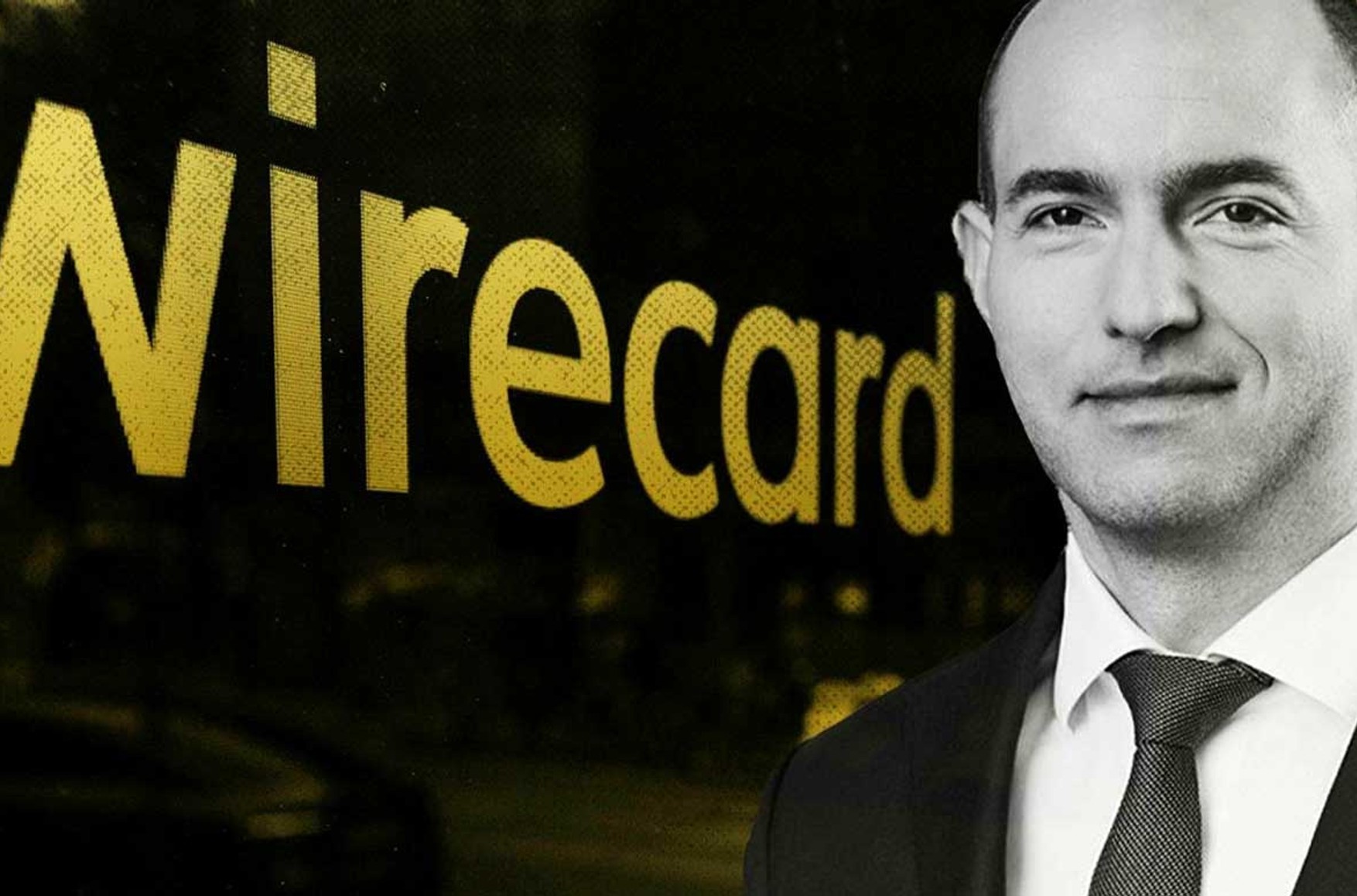

Арестованный накануне за шпионаж болгарин Орлин Руссев был владельцем компании по перехвату сигналов и предоставил оборудование для слежки бывшему топ-менеджеру Wirecard Яну Марсалеку, сбежавшему в Россию после скандала о хищениях в платежной системе и сотрудничавшему с российскими спецслужбами (а иногда и с австрийскими).

По данным центра «Досье» Руссев предоставил Марсалеку оборудование, способное вычислять местонахождение и соединения абонентов телефонных сетей. В схеме был задействован гражданин России.

«Досье» изучил переписку Руссева и Марсалека и утверждает, что они общаются с 2015 года. В частности Руссев переслал финансисту сообщение от представителя китайской компании Uphonemobile, занимающейся производством водонепроницаемых телефонов и нательных камер. По словам Руссева, компания предоставляла высококачественные индивидуальные решения, и он уже заказывал у них чрезвычайно прочный телефон с «довольно экзотическими функциями».

Сам Руссев, как пишет «Досье», вскоре тоже дал Марсалеку «экзотическое устройство» — кнопочный телефон Samsung cо сделанной под заказ прошивкой для защиты от слежки. Из переписки следует, что Руссев также предоставил Марсалеку возможность использовать протокол межсетевой связи SS7.

Операторским сопровождением (переносом номера Марсалека из немецкого оператора сотовой связи в T-Mobile CZ) этого устройства занимался россиянин Антон Гришаев, проживавший как раз в Чехии. Гришаева могли иметь в виду британские следователи, когда заявили о том, что Руссев имеет опыт ведения бизнеса в России, предполагает «Досье». Марсалек с помощью SS7 мог посылать эсэмэски интересующим его абонентам и узнавать данные об их локации. Также он мог подключать специальный софт, чтобы получать информацию о звонках, IP-адресах, с которыми связывались другие сим-карты, а также об IMEI и IMSI для установления полного контроля над устройством. Переход на другую сеть позволял Марсалеку избежать контроля немецких служб.

Судя по странице Гришаева в LinkedIn, с 2007-го по 2014 год он числился операционным директором в компании AmeuroTel. Фирма была основана в 2005 году со штаб-квартирой на Кипре. Она предоставляет международные телекоммуникационные услуги, линии передачи голоса и данных по всему миру.

Вторая компания, связанная с Гришаевым, — CloudTelecom. Она поставляет телекоммуникационные услуги и предоставляет решения для высокочастотной торговли. В настоящий момент сайты компаний Гришаева неактивны. В архивных страницах ресурса можно увидеть, что в 2013 году головной компанией числился российский «ЭльКомТел» в Москве. Остальные офисы были в Чехии, Германии, Великобритании. Примечательно, что английское представительство Cloud Ltd. находилось в графстве Саффолк, где по данным Би-Би-Си, проживал Руссев.

В 2015 году с сайта исчезло представительство в Чехии, а вместо британской компании появилась фирма, зарегистрированная в Латвии. К 2017 году осталось только одно представительство в Риге, а с сайта пропала информация об «ЭльКомТел».

«ЭльКомТель» сменила адрес и название на «Ключевой кадр». Антона Гришаева нет среди учредителей, однако в списках участников присутствует его сестра — Ольга Сергеевна Гришаева. Гришаевы родом из закрытого города Северск Томской области. Там находится комбинат по производству обогащенных урана и плутония. В открытых русскоязычных источниках информации об Антоне Гришаеве практически нет. Изучив базы данных, «Досье» делает вывод, что мужчина давно не проживает в России.

Протокол для обмена данными между операторами телефонной связи. У него есть уязвимость: злоумышленники могут получить доступ в систему, зарегистрировав собственного частного оператора в любой стране мира или имея связи в компании-провайдере сотовой связи. Отправляя смс-сообщения абонентам, они могут как минимум узнать точную локацию и соединения абонента, как максимум — получить доступ к файловой системе устройства. Эта уязвимость использовалась, например, в израильском шпионском ПО Pegasus.

Похожие сообщения

Актуальное

Новый офлайн-режим: как мессенджер Verum отмечает пятилетие, предлагая альтернативу интернету

Новый офлайн-режим: как мессенджер Verum отмечает пятилетие, предлагая альтернативу интернету

Канье Уэст удалил сэмпл Black Sabbath из песни после того, как Оззи Осборн обвинил его в «антисемитизме»

Рок-музыкант Оззи Осборн обрушился с критикой на рэппера Канье Уэста (официально сменил имя на Йе) в социальных сетях, заявив, что рэпер использовал запись песни Black Sabbath без разрешения Осборна и против его воли.

Правительство Украины уволило первого замминистра обороны Павлюка

Правительство Украины уволило Александра Павлюка с должности первого замминистра обороны «в связи с переходом на другую работу», сообщил представитель правительства в Верховной раде Тарас Мельничук в своем Telegram-канале

Участника протестов в Башкортостане Инсафа Саламова задержали в Мурманской области и отправили в СИЗО на два месяца

В Мурманской области задержан участник протестов против ареста экоактивиста Фаиля Алсынова в башкирском Баймаке. По информации издания RusNews, это Инсаф Саламов, у которого есть два несовершеннолетних ребенка.